7*24小时技术支持

海外CN2服务器(客服1)

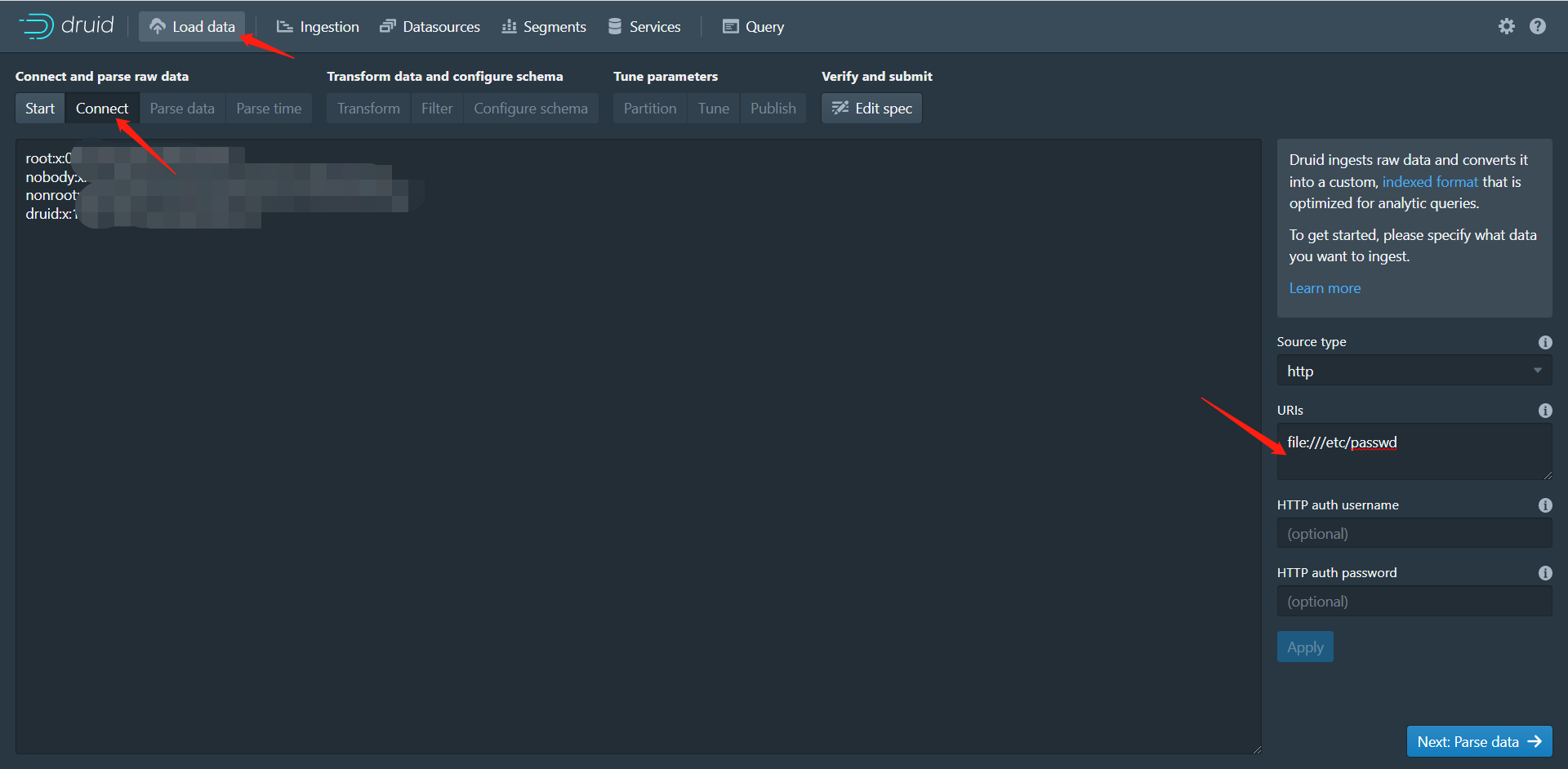

近日,网络应急团队监测到Apache Druid 任意文件读取漏洞细节及EXP在互联网公开,攻击者可通过将文件 URL 传递给 HTTP InputSource 来绕过应用程序级别的限制。由于 Apache Druid 默认情况下缺乏授权认证,攻击者可构造恶意请求,在未授权情况下利用该漏洞读取任意文件,最终导致服务器敏感信息泄露。

【受影响版本】

Apache Druid <= 0.21.1

【安全版本】

Apache Druid 0.22.0

Apache Druid是一个实时分析型数据库,旨在对大型数据集进行快速的查询分析("OLAP"查询)。Druid最常被当做数据库来用以支持实时摄取、高性能查询和高稳定运行的应用场景,同时,Druid也通常被用来助力分析型应用的图形化界面,或者当做需要快速聚合的高并发后端API,Druid最适合应用于面向事件类型的数据。

漏洞复现:

我司应急团队第一时间复现了该漏洞: